最近有童鞋问阿里云ECS如何防范 NTP反射性DDOS攻击,所谓有矛就有盾,肯定有解决办法!以下是阿里云官方贴出来的解决办法!方法多种多样,傻瓜式方法,就是关闭NTP monlist功能,当然最好是升级NTP到最新版,并根据IP实际请求量去配置已达到抵御攻击的目的!

服务器现象:

由于您机器上的服务配置不当,导致被黑客利用进行DDOS攻击,表现为机器对外带宽占满,使用抓包工具,可以看到大量同一源端口的包对外发出。

Linux系统:

加固NTP服务:

1、通过Iptables配置只允许信任的IP,访问本机的UDP的123端口,修改配置文件执行echo "disable monitor" >> /etc/ntp.conf,然后重启NTP服务,service ntpd restart。

2、建议您直接关闭掉NTP服务,执行service ntp stop,并禁止其开机自启动执行chkconfig ntpd off。

加固Chargen服务:

1、通过Iptables配置中允计信任的IP,访问本机的UDP的19端口。

2、建议您直接关闭掉chargen服务,编辑配置文件 "/etc/inetd.conf",使用#号注释掉chargen服务,重启inetd。

Windows系统:

加固Simple tcp/ip服务:

1、通过防火墙配置,只允许信任的IP,访问本机UDP、TCP的19、17端口。

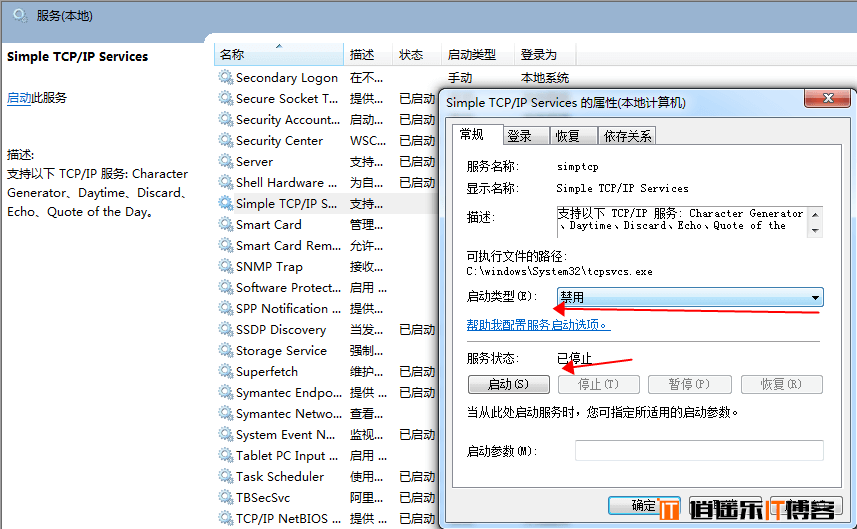

2、我们建议您直接如下图配置关闭该服务,并禁止自启动。

WEB应用的加固:

WordPress的Pingback:

1、您可以通过增加Wordpress插件来阻止Pinback被利用,加入如下的过滤器:

2、我们

add_filter( ‘xmlrpc_methods’, function( $methods ) {

unset( $methods[‘pingback.ping’] );

return $methods;

} );

建议您,直接删除文件xmlrpc.php。

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。

评论(0)